Como Usar Mimikatz

Mimikatz, la potente suite de herramientas de piratería, ofrece un amplio arsenal de técnicas para eludir las defensas de seguridad y obtener acceso a credenciales confidenciales. Este artículo te guiará a través de las funcionalidades y el uso de Mimikatz, brindándote una comprensión profunda de cómo aprovechar su poder para realizar pruebas de penetración y análisis forense.

Guía paso a paso para utilizar Mimikatz: Herramientas y técnicas esenciales para los profesionales de TI

1. Introducción a Mimikatz

Descripción: Esta sección proporcionará una descripción general de Mimikatz, incluyendo sus capacidades, beneficios y limitaciones.

Requisitos previos: Abordará los requisitos del sistema y las dependencias para utilizar Mimikatz.

2. Instalación y configuración de Mimikatz

Instalación: Guiará a los lectores a través del proceso de instalación de Mimikatz en diferentes sistemas operativos.

Configuración: Cubrirá las opciones de configuración y los comandos esenciales para personalizar Mimikatz según las necesidades específicas.

3. Extracción de credenciales y tickets de Kerberos

Extracción de credenciales: Enseñará a los lectores cómo utilizar Mimikatz para extraer credenciales de memoria, hashes de contraseñas y otros datos confidenciales.

Extracción de tickets de Kerberos: Mostrará cómo obtener y descifrar tickets de Kerberos, lo que permite a los atacantes personificar las identidades de los usuarios.

4. Escalada de privilegios y movimientos laterales

Escalada de privilegios: Cubrirá técnicas para escalar privilegios a cuentas con mayor acceso una vez que se hayan obtenido credenciales.

Movimientos laterales: Explicará cómo utilizar Mimikatz para moverse lateralmente a través de la red, comprometiendo sistemas adicionales.

5. Detección y mitigación de Mimikatz

Detección: Revisará las técnicas y herramientas utilizadas para detectar actividad de Mimikatz en los sistemas.

Mitigación: Proporcionará medidas de mitigación para prevenir o mitigar ataques basados en Mimikatz, como el uso de la autenticación de dos factores y el refuerzo de las configuraciones de seguridad.

Cómo utilizar Mimikatz para obtener tokens de acceso y credenciales

1. Instalación y configuración de Mimikatz

Instala Mimikatz en un entorno Windows y agrega su ruta al entorno PATH del sistema.

2. Extracción de tokens de acceso

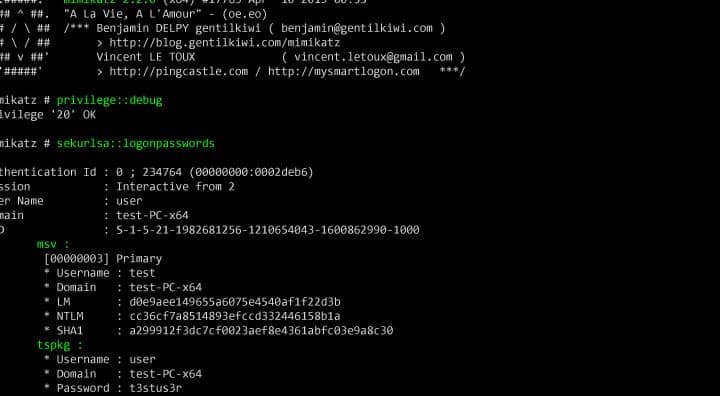

Utiliza comandos como «privilege::debug» y «sekurlsa::logonpasswords» para extraer tokens de acceso y credenciales hash del proceso LSASS.

3. Conversión de hashes de contraseñas

Convierte los hashes de contraseñas utilizando comandos como «sekurlsa::pth» y «utils::hash» para obtener contraseñas en texto sin formato.

4. Generación de tickets de Kerberos

Utiliza comandos como «kerberos::golden» y «kerberos::silver» para generar tickets de Kerberos que permitan la suplantación de identidad de usuarios o servicios.

5. Ataques de retransmisión de credenciales

Implementa ataques de retransmisión de credenciales utilizando comandos como «rpc::ncalrpc» y «rpc::smb» para hacerse pasar por usuarios legítimos y obtener acceso a recursos protegidos.

FAQ

¿Cómo Obtener el Token de Acceso de un Usuario?

Mimikatz cuenta con el comando «sekurlsa::logonpasswords», que extrae los tokens de inicio de sesión de memoria. Para obtener el token de un usuario específico, usa el parámetro «/user:nombredeusuario».

¿Cómo Dump el Hash de la Contraseña de un Usuario?

Utiliza el comando «sekurlsa::minidump». Este comando crea un archivo de volcado de la memoria que contiene los hashes de las contraseñas de los usuarios. El parámetro «/output» especifica la ruta del archivo de volcado.

¿Cómo Inyectar Código en un Proceso?

Mimikatz permite inyectar código en procesos en ejecución. Usa el comando «process::inject» para cargar un DLL personalizado en un proceso. Proporciona el nombre del proceso y la ruta del DLL como parámetros.

¿Cómo Obtener un Ticket TGT Kerberos?

Usa el comando «kerberos::tgt». Este comando genera un ticket TGT (Ticket Granting Ticket) para un usuario específico. El parámetro «/user:nombredeusuario» especifica el usuario y el parámetro «/domain:dominio» especifica el dominio.

¿Cómo Pass-the-Hash con Mimikatz?

Mimikatz permite realizar ataques pass-the-hash. Utiliza el comando «sekurlsa::pth» para pasar un hash NTLM o Kerberos a un servicio o sistema. Proporciona el hash como parámetro «/ntlm:hash» o «/kerberos:hash».

Soy Alex, el fundador de esta web dedicada a resolver diversas dudas sobre una amplia gama de temas.